بررسی الگوریتمهای رمزنگاری کلید متقارن

مقدمهای بر رمزنگاری کلید متقارن

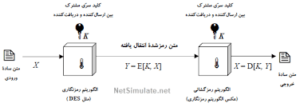

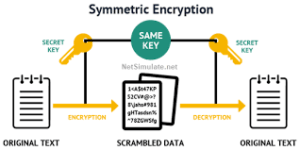

رمزنگاری کلید متقارن یکی از روشهای رمزنگاری است که در آن از یک کلید واحد برای رمزگذاری و رمزگشایی اطلاعات استفاده میشود. این روش به دلیل سرعت و کارایی بالا، در بسیاری از کاربردها مورد استفاده قرار میگیرد. الگوریتمهای مختلفی برای رمزنگاری کلید متقارن وجود دارد که هر کدام ویژگیها و مزایای خاص خود را دارند.

ویژگیهای کلیدی رمزنگاری کلید متقارن

استفاده از یک کلید واحد: همان کلید برای هر دو عملیات رمزگذاری و رمزگشایی استفاده میشود.

سرعت بالا: الگوریتمهای رمزنگاری کلید متقارن عموماً سریعتر از الگوریتمهای کلید عمومی هستند.

امنیت: امنیت این روش به شدت به محرمانه بودن کلید بستگی دارد.

الگوریتمهای مهم رمزنگاری کلید متقارن

1- DES (Data Encryption Standard)

DES یکی از قدیمیترین و شناختهشدهترین الگوریتمهای رمزنگاری کلید متقارن است که توسط NIST در سال ۱۹۷۷ به عنوان استاندارد پذیرفته شد.

ویژگیها:

طول کلید: 56 بیت

ساختار: مبتنی بر شبکه فایستل (Feistel network)

عملیات: 16 دور از جایگشت و جایگزینی

مزایا:

سادگی و پیادهسازی آسان

معایب:

طول کلید کوتاه: با توجه به پیشرفتهای محاسباتی، طول کلید 56 بیتی در برابر حملات brute-force آسیبپذیر است.

2- 3DES (Triple DES)

3DES به عنوان یک بهبود برای DES توسعه یافت تا مشکلات مربوط به طول کلید کوتاه را برطرف کند.

ویژگیها:

طول کلید: 112 یا 168 بیت (با استفاده از سه کلید 56 بیتی)

ساختار: سه بار اعمال DES (رمزگذاری، رمزگشایی، رمزگذاری)

مزایا:

امنیت بیشتر نسبت به DES

معایب:

سرعت کمتر: به دلیل اعمال سه باره DES، سرعت کمتری نسبت به DES دارد.

3- AES (Advanced Encryption Standard)

AES الگوریتمی است که توسط NIST در سال ۲۰۰۱ به عنوان جایگزین DES و 3DES انتخاب شد.

ویژگیها:

طول کلید: 128، 192، یا 256 بیت

ساختار: مبتنی بر شبکه جایگشتی–جایگزینی (Substitution-Permutation Network)

عملیات: شامل مراحل مختلفی مانند SubBytes، ShiftRows، MixColumns و AddRoundKey

مزایا:

امنیت بالا: مقاوم در برابر بسیاری از حملات شناخته شده.

سرعت بالا و کارایی: هم در سختافزار و هم در نرمافزار به خوبی عمل میکند.

معایب:

پیادهسازی پیچیدهتر نسبت به DES و 3DES

4– Blowfish

Blowfish الگوریتمی است که توسط بروس اشنایر (Bruce Schneier) در سال ۱۹۹۳ توسعه یافت.

ویژگیها:

طول کلید: از 32 تا 448 بیت (معمولاً 128 بیت)

ساختار: مبتنی بر شبکه فایستل

عملیات: 16 دور از جایگشت و جایگزینی

مزایا:

انعطافپذیری در طول کلید

سرعت بالا در رمزگذاری و رمزگشایی

معایب:

پیادهسازی پیچیده در برخی موارد

5- Twofish

Twofish به عنوان یک نسخه بهبود یافته و پیشرفتهتر از Blowfish توسعه یافت و یکی از فینالیستهای رقابت AES بود.

ویژگیها:

طول کلید: 128، 192، یا 256 بیت

ساختار: مبتنی بر شبکه فایستل

عملیات: 16 دور از جایگشت و جایگزینی

مزایا:

امنیت بالا

کارایی مناسب

معایب:

پیچیدگی بیشتر نسبت به Blowfish

چالشها و مزایای رمزنگاری کلید متقارن

چالشها:

مدیریت کلیدها: نیاز به اشتراک گذاری امن کلیدها بین طرفین.

مقیاسپذیری: در شبکههای بزرگ، مدیریت کلیدها و توزیع آنها مشکلتر میشود.

حملات تحلیل رمز: الگوریتمها باید مقاوم در برابر تحلیلهای مختلف باشند.

مزایا:

سرعت بالا: مناسب برای رمزگذاری و رمزگشایی حجم زیادی از دادهها.

کارایی: به خوبی در سختافزار و نرمافزار پیادهسازی میشود.

سادگی: در برخی موارد، پیادهسازی الگوریتمهای کلید متقارن سادهتر از الگوریتمهای کلید عمومی است.

نتیجهگیری

رمزنگاری کلید متقارن به دلیل سرعت و کارایی بالا، یکی از پرکاربردترین روشهای رمزنگاری است. الگوریتمهای مختلفی مانند DES، 3DES، AES، Blowfish و Twofish برای این منظور توسعه یافتهاند که هر کدام ویژگیها و کاربردهای خاص خود را دارند. با توجه به پیشرفتهای فناوری و نیاز به امنیت بیشتر، انتخاب الگوریتم مناسب و پیادهسازی صحیح آن اهمیت زیادی دارد.

مکانیزمها و مدهای عملکرد در رمزنگاری کلید متقارن

علاوه بر انتخاب الگوریتم مناسب، چگونگی استفاده از الگوریتمها نیز مهم است. برای رمزنگاری دادهها به صورت امن، نیاز است از مکانیزمها و مدهای عملکرد مناسب استفاده شود. این مدها مشخص میکنند که چگونه بلاکهای داده پردازش شوند تا امنیت بیشتری فراهم شود.

1–ECB (Electronic Codebook)

ECB یکی از سادهترین مدهای رمزنگاری است که هر بلاک داده به صورت جداگانه رمزگذاری میشود.

ویژگیها:

سادگی: هر بلاک مستقل از بلاکهای دیگر رمزگذاری میشود.

مزایا: پیادهسازی ساده و سریع.

معایب:

امنیت پایین: الگوهای تکراری در دادهها ممکن است به وضوح در متن رمز شده نیز تکرار شوند، که میتواند منجر به تحلیل رمز آسانتر شود.

2– CBC (Cipher Block Chaining)

CBC یکی از مدهای پرکاربرد است که در آن هر بلاک داده قبل از رمزگذاری با بلاک رمزگذاری شده قبلی XOR میشود.

ویژگیها:

ابتدایی: اولین بلاک با یک IV (Initialization Vector) XOR میشود.

امنیت بیشتر: الگوهای تکراری در دادهها در متن رمز شده دیده نمیشوند.

مزایا:

مقاوم در برابر تحلیل رمز: الگوهای تکراری در دادهها را میپوشاند.

معایب:

نیاز به IV: استفاده از IV برای اولین بلاک ضروری است و باید به صورت امن منتقل شود.

پیچیدگی بیشتر نسبت به ECB: به دلیل وابستگی هر بلاک به بلاک قبلی، خطاها ممکن است به بلاکهای بعدی منتقل شوند.

3- CFB (Cipher Feedback)

CFB مدی است که به صورت جریانی عمل میکند و میتواند به اندازههای کوچکتر از بلاک نیز عمل کند.

ویژگیها:

عملکرد جریانی: دادهها میتوانند به صورت جریانی و بدون نیاز به پردازش بلاک به بلاک رمزگذاری شوند.

نیاز به IV: استفاده از IV برای اولین بلاک ضروری است.

مزایا:

انعطافپذیری: مناسب برای رمزگذاری جریانی دادهها.

مقاوم در برابر تحلیل رمز: الگوهای تکراری در دادهها را میپوشاند.

معایب:

پیچیدگی بیشتر نسبت به ECB و CBC: به دلیل وابستگی هر بلاک به بلاک قبلی و IV.

4- OFB (Output Feedback)

OFB نیز مدی است که به صورت جریانی عمل میکند، اما به جای استفاده از خروجی رمزگذاری برای XOR با داده، خروجی یک فیدبک داخلی تولید میشود.

ویژگیها:

عملکرد جریانی: دادهها میتوانند به صورت جریانی و بدون نیاز به پردازش بلاک به بلاک رمزگذاری شوند.

نیاز به IV: استفاده از IV برای اولین بلاک ضروری است.

مزایا:

مقاوم در برابر تحلیل رمز: الگوهای تکراری در دادهها را میپوشاند.

انعطافپذیری: مناسب برای رمزگذاری جریانی دادهها.

معایب:

پیچیدگی بیشتر: به دلیل نیاز به فیدبک داخلی و وابستگی به IV.

5- CTR (Counter)

CTR یکی از مدهای جریانی است که از شمارندهها برای تولید یک جریان کلید استفاده میکند که با دادهها XOR میشود.

ویژگیها:

عملکرد جریانی: دادهها میتوانند به صورت جریانی رمزگذاری شوند.

استفاده از شمارنده: شمارندهها باید یکتا باشند.

مزایا:

کارایی بالا: امکان پردازش موازی بلاکها.

مقاوم در برابر تحلیل رمز: الگوهای تکراری در دادهها را میپوشاند.

معایب:

نیاز به مدیریت شمارندهها: شمارندهها باید یکتا و محرمانه باشند.

کاربردهای رمزنگاری کلید متقارن

1- حفاظت از دادههای ذخیره شده

رمزنگاری کلید متقارن به طور گسترده برای حفاظت از دادههای ذخیره شده در دیسکها و پایگاههای داده استفاده میشود. این روش به دلیل سرعت بالا و کارایی مناسب، انتخابی ایدهآل برای این کاربردها است.

2-انتقال امن دادهها

در انتقال دادهها از طریق شبکه، رمزنگاری کلید متقارن میتواند تضمین کند که دادهها در مسیر انتقال از دسترسی غیرمجاز محافظت شوند. پروتکلهایی مانند SSL/TLS از این روش برای رمزنگاری دادهها استفاده میکنند.

3- سیستمهای فایل امن

سیستمهای فایل امن مانند BitLocker در ویندوز و FileVault در macOS از رمزنگاری کلید متقارن برای حفاظت از فایلها و پوشهها استفاده میکنند.

4- رمزنگاری ارتباطات

برای رمزنگاری ارتباطات در پروتکلهایی مانند SSH و IPsec از رمزنگاری کلید متقارن استفاده میشود تا ارتباطات میان دستگاهها امن باشند.

تحلیل امنیتی الگوریتمهای کلید متقارن

1- مقاومت در برابر حملات

الگوریتمهای رمزنگاری کلید متقارن باید در برابر انواع حملات مقاوم باشند تا بتوانند امنیت دادهها را تضمین کنند. برخی از این حملات و چگونگی مقاومت الگوریتمها در برابر آنها به شرح زیر است:

حملات جستجوی کامل (Brute-force): تمامی کلیدهای ممکن بررسی میشوند تا کلید صحیح پیدا شود. برای مقابله با این حمله، طول کلید باید به اندازه کافی بزرگ باشد. برای مثال، AES با طول کلید 256 بیتی در برابر این حملات مقاوم است.

حملات تحلیل تفاضلی (Differential Cryptanalysis): تحلیل تفاوتهای بین ورودی و خروجیهای مختلف برای کشف کلید. الگوریتمهای مدرن مانند AES به گونهای طراحی شدهاند که در برابر این حملات مقاوم باشند.

حملات تحلیل خطی (Linear Cryptanalysis): استفاده از تقریبهای خطی بین بیتهای ورودی و خروجی برای یافتن کلید. طراحی شبکه جایگشتی-جایگزینی AES به گونهای است که این حملات را ناکارآمد میکند.

2- حملات دیگر و مکانیزمهای دفاعی

حملات کانال جانبی (Side-channel Attacks): این حملات به جای تمرکز بر الگوریتم، از اطلاعات جانبی مانند زمان پردازش، مصرف برق، یا تشعشعات الکترومغناطیسی استفاده میکنند. برای مقابله با این حملات، روشهای پوششی و تصادفیسازی زمان اجرا به کار میروند.

حملات تصادم (Collision Attacks): تلاش برای پیدا کردن دو ورودی مختلف که به یک خروجی رمز شده منجر شوند. طراحی AES و سایر الگوریتمهای مدرن به گونهای است که احتمال وقوع تصادم بسیار کم باشد.

پیادهسازی و بهینهسازی الگوریتمهای کلید متقارن

1- پیادهسازی نرمافزاری

پیادهسازی نرمافزاری الگوریتمهای کلید متقارن معمولاً برای کاربردهایی که نیاز به انعطافپذیری دارند استفاده میشود. بهینهسازی این پیادهسازیها شامل استفاده از کتابخانههای کارآمد و تکنیکهای بهینهسازی سطح پایین است.

مثالها:

OpenSSL: یکی از کتابخانههای مشهور برای پیادهسازی الگوریتمهای رمزنگاری.

Libsodium: کتابخانهای دیگر با تمرکز بر امنیت و کارایی بالا.

2-پیادهسازی سختافزاری

برای کاربردهایی که نیاز به سرعت بسیار بالا و کارایی دارند، پیادهسازی سختافزاری ترجیح داده میشود. این پیادهسازیها معمولاً در FPGAها و ASICها انجام میشوند.

مزایا:

سرعت بالا: به دلیل استفاده از پردازش موازی و سختافزار اختصاصی.

امنیت بیشتر: به دلیل کاهش خطر حملات کانال جانبی.

معایب:

هزینه بالا: هزینه توسعه و پیادهسازی سختافزاری بیشتر است.

انعطافپذیری کمتر: تغییرات و بهروزرسانیها پیچیدهتر است.

استانداردها و پروتکلهای مرتبط با رمزنگاری کلید متقارن

1- استانداردهای NIST

NIST (National Institute of Standards and Technology) چندین استاندارد برای الگوریتمهای کلید متقارن تدوین کرده است. این استانداردها شامل مشخصات دقیق الگوریتمها و روشهای تست و ارزیابی آنها هستند.

مثالها:

FIPS 197: استاندارد AES

FIPS 46-3: استاندارد DES و 3DES

2- پروتکلهای امنیتی

پروتکلهای امنیتی مختلف از الگوریتمهای کلید متقارن برای حفاظت از ارتباطات و دادهها استفاده میکنند. برخی از این پروتکلها عبارتند از:

SSL/TLS: استفاده از AES برای رمزنگاری ترافیک وب.

IPsec: استفاده از AES و 3DES برای حفاظت از ارتباطات شبکه.

SSH: استفاده از AES برای رمزنگاری ارتباطات بین کلاینت و سرور.

آینده رمزنگاری کلید متقارن

با توجه به پیشرفتهای سریع در فناوری اطلاعات و محاسبات، رمزنگاری کلید متقارن نیز نیاز به بهبود و توسعه مستمر دارد. برخی از تحولات احتمالی در این زمینه عبارتند از:

1- الگوریتمهای مقاوم در برابر کوانتوم

رایانههای کوانتومی میتوانند بسیاری از الگوریتمهای رمزنگاری موجود را به خطر بیاندازند. بنابراین، توسعه الگوریتمهای جدید که در برابر حملات کوانتومی مقاوم باشند، ضروری است.

2- بهینهسازی برای سیستمهای توزیع شده

با گسترش سیستمهای توزیع شده و اینترنت اشیاء (IoT)، نیاز به الگوریتمهای کارآمدتر و سبکتر برای رمزنگاری کلید متقارن بیشتر میشود. این الگوریتمها باید توان مصرفی کم و کارایی بالا داشته باشند.

3- ادغام با فناوریهای جدید

الگوریتمهای رمزنگاری کلید متقارن نیاز به سازگاری و ادغام با فناوریهای جدید مانند بلاکچین، هوش مصنوعی و شبکههای 5G دارند. این ادغامها میتوانند امنیت بیشتری برای دادهها و ارتباطات فراهم کنند.

نتیجهگیری

رمزنگاری کلید متقارن یکی از مهمترین روشهای حفاظت از اطلاعات در دنیای امروز است. با وجود چالشها و تهدیدهای مختلف، توسعه و بهبود مستمر الگوریتمها و مدهای عملکرد میتواند امنیت و کارایی این روشها را تضمین کند. آینده رمزنگاری کلید متقارن نیز با توجه به پیشرفتهای فناوری و نیازهای جدید، شامل توسعه الگوریتمهای مقاوم در برابر حملات کوانتومی و بهینهسازی برای سیستمهای توزیع شده خواهد بود.