خدمات امنیت شبکه

خدمات امنیت شبکه ها یکی از نیاز های مهمی است که هر موسسه و سازمانی که از شبکه ها استفاده می کنند دارند. به طور کلی باید امنیت شبکه باید از نظر فیزیکی و نرم افزاری مورد بررسی قرار گرفته و انجام شود.برای امنیت فیزیکی شبکه ، باید تجهیزات شبکه را در محیط مورد اطمینان و امن قرار دهیم تا آسیبی به آنها وارد نشود و از دسترس سودجویان دور باشد و بهتر است که این کار را به شرکت های امنیت شبکه در ایران بسپاریم. امنیت نرم افزاری یعنی اینکه تنظیمات و عملیاتی را بر روی شبکه پیاده سازی کنیم که در مقابل هکر ها و حملات بتواند مقاومت کند و افراد به آن اطلاعات دسترسی پیدا نکنند.شرکت زندگی ایمن هوشمند با ارائه راههای کاربردی درزمینه امنیت شبکه، بالاترین سطح ممکن برای امنیت شبکه و اطلاعات را فراهم می کند.

به طور کلی خدمات امنیت شبکه شامل موارد زیر می باشد:

بررسی منابع شبکه

مدیریت شبکه

نیازهای امنیتی

نظارت بر امنیت

ایجاد امنیت کاربران

بررسی تهدیدات شبکه

ایجاد امنیت شبکه

ایجاد امنیت سازمانی

ایجاد امنیت ارتباطات شبکه

ایجاد امنیت برنامه های کاربردی

تعریف استراتژی های امنیتی خاص

تعریف سیاست های امنیتی برای شبکه مورد نظر

دپارتمان امنیت یا امنیت شبکه های کامپیوتری به اقداماتی اطلاق میشود که هر شرکت یا سازمان برای ایمن کردن شبکه رایانهای و دادههای خود با استفاده از سیستمهای سختافزاری و نرمافزاری انجام میدهد.

هدف از این کار حفظ محرمانه بودن و دسترسی به داده ها و شبکه است. هر شرکت یا سازمانی که حجم زیادی از داده ها را مدیریت می کند، راه حل هایی در برابر بسیاری از تهدیدات سایبری دارد. ابتدایی ترین مثال امنیت شبکه، حفاظت از رمز عبور است که خود کاربر شبکه آن را انتخاب می کند. در زمانهای اخیر، امنیت شبکه به موضوع اصلی امنیت سایبری تبدیل شده است و بسیاری از سازمانها از افرادی که در این زمینه مهارت دارند، برنامههای کاربردی را اجرا میکنند. راه حل های امنیتی شبکه از آسیب پذیری های مختلف سیستم های کامپیوتری مانند:

کاربران /مکان ها /داده ها / دستگاه ها /برنامه های کاربردی

امنیت شبکه:

کارکرد اصل اساسی امنیت شبکه محافظت از داده ها و شبکه های ذخیره شده عظیم در لایه هایی است که بستر قوانین و مقررات را تضمین می کند. که باید قبل از انجام هر گونه فعالیت بر روی داده ها تایید شوند. این سطوح عبارتند از:

فیزیکی /فنی / اداری

امنیت شبکه فیزیکی:

این ابتداییترین سطحی است که شامل محافظت از دادهها و شبکه از طریق پرسنل غیرمجاز در برابر به دست آوردن کنترل بر محرمانه بودن شبکه است. اینها شامل وسایل جانبی خارجی و روترهایی هستند که ممکن است برای اتصالات کابلی استفاده شوند. همین امر را می توان با استفاده از دستگاه هایی مانند سیستم های بیومتریک به دست آورد.

امنیت شبکه فنی:

در درجه اول بر محافظت از دادههای ذخیرهشده در شبکه یا دادههای درگیر در انتقال از طریق شبکه تمرکز دارد. این نوع دو هدف را دنبال می کند. یکی از آنها در برابر کاربران غیرمجاز محافظت می شود و دیگری محافظت در برابر فعالیت های مخرب است.

امنیت شبکه اداری:

این سطح از امنیت شبکه از رفتار کاربر مانند نحوه اعطای مجوز و نحوه انجام فرآیند مجوز محافظت می کند. این همچنین سطح پیچیدگی شبکه را برای محافظت از آن در تمام حملات تضمین می کند. این سطح همچنین اصلاحات لازم را پیشنهاد می کند که باید در زیرساخت انجام شود.

هزینه خدمات امنیت شبکه های کامپیوتری

نرم افزار امنیت شبکه هزینه امنیت شبکه و نحوه انتخاب بهترین نرم افزار امنیت شبکه امنیت شبکه کارآمد و بالغ برای همه مشاغل، شرکت ها و کاربران شخصی ضروری است زیرا کل زیرساخت اقتصادی به اینترنت و ارتباطات متمرکز متکی است.

هر صنعتی مستعد تهدیدات شبکه است. هم امنیت سیستم شبکه و هم امنیت داده یک نگرانی قابل توجه است.

اما عوامل کلیدی که بر هزینه راه حل های امنیت شبکه تأثیر می گذارد چیست؟ بهترین راه حل های نرم افزار امنیت شبکه کدامند؟ چرا هزینه نرم افزار امنیت شبکه را در بودجه شرکت خود در نظر بگیرید؟ این سؤالی است که مشتریان شرکت های نرم افزاری اغلب می پرسند. به خصوص اینکه هزینه حفاظت از خدمات خود را در صورتحساب خود مشاهده کنند.

و پاسخ فوری من این است: بله، این کاملاً ارزشش را دارد. و بحث اصلی این است: ضررهای فاجعه باری را که شرکت شما در صورت یک حمله سایبری موفق تجربه خواهد کرد را در نظر بگیرید. هر گونه هزینه نرم افزار امنیت شبکه نمی تواند بر مبلغی که پس از تخریب عملیاتی و اعتباری باید بپردازید غلبه کند – که به نوبه خود نتیجه منطقی یک فروپاشی واحد در کل محیط اطلاعاتی است. برای بازیابی و بازگرداندن همه چیز به حالت عادی، به زمان، توجه و پول زیادی برای پوشش جریمه های متعدد نیاز دارید. و حتی یک فرآیند طولانی تر برای بازگرداندن اعتماد مشتریان خود که اطلاعات شخصی آنها قربانی یک حمله سایبری می شود.

در شرایط داده شده، شاید محافظت از عملیات تجاری و شهرت شما از قبل آسان تر باشد؟ در واقع هزینه های پیشگیری بسیار کمتر است زیرا بسیار مقرون به صرفه تر از میلیون ها سرمایه گذاری برای بازیابی کسب و کار است.

هزینه اصلی امنیت شبکه به چه معناست؟ در خدمات ارائه شده برای امنیت شبکه، همه چیز با ممیزی امنیت شبکه شروع می شود – به معنی استفاده از اسکن های عمیق سیستم و هک “کلاه سفید” در میان همه. پس از آن، بررسی مکانیزم های داخلی (از جمله ارزیابی های امنیتی فیزیکی) صورت می گیرد و آسیب پذیری های موجود در طراحی شبکه را آشکار می کند. این فرایند شامل هزینه های منابع انسانی و پشتیبانی از اکوسیستم امنیتی نرم افزار موجود می شود. علاوه بر این، افزایش حملات سایبری نیازمند اقدامات گرانتر برای جلوگیری از آسیبهای چند میلیونی است. کلاهبرداریهای فیشینگ محبوبترین تهدیدهایی هستند که با کمترین هزینههای امنیتی شبکه مورد توجه قرار میگیرند. بنابراین، توصیه میکنم از این راهحلهای نرمافزار امنیت شبکه شروع کنید تا ویژگیهای اصلی سرویس را بررسی کنید و از مزایای آنها لذت ببرید.

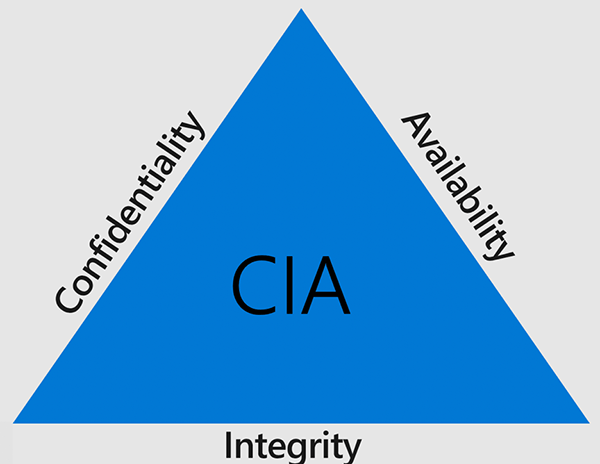

مثلث امنیت

مثلث امنیت در شبکه یا CIA از سه عبارت Confidentiality، Integrity و Availability گرفته شده است. این مدل برای ایجاد امنیت داده ها در یک شبکه کاربرد دارد. این سه جزء از اجزا اصلی امنیت در شبکه محسوب میشوند.

Confidentiality: به مجموعه کارهایی گفته میشود که به افراد بیگانه اجازه دسترسی به اطلاعات سیستم را نمیدهد.

Integrity: این جزء برای اطمینان از انتقال درست و صحیح دادهها انجام گرفته تا دادههای ارسالی به درستی و بدون تغییر به مقصد برسند.

Availability: به مجموعه کارهایی گفته میشود که باعث میشود شبکه در دسترس بوده و بدون هیچ گونه مشکل کار کند.

خدمات امنیت شبکه

خدمات امنیت شبکه به مجموعهای از تدابیر، فرآیندها، و فناوریها اطلاق میشود که به منظور حفاظت از شبکههای کامپیوتری و اطلاعاتی در برابر حملات و تهدیدات امنیتی طراحی شدهاند. در دنیای دیجیتال امروزی، شبکههای کامپیوتری اساسیترین زیرساختهایی هستند که سازمانها برای انتقال اطلاعات و ارتباطات خود استفاده میکنند. به دلیل اهمیت بالای این شبکهها، امنیت آنها یک چالش اساسی است و خدمات امنیت شبکه میتوانند به عنوان یک سری از استراتژیها و راهکارها تعریف شوند که به این چالش پاسخ میدهند.

این خدمات شامل انواع مختلفی از فناوریها و روشها هستند که برای محافظت از اطلاعات و منابع شبکه در معرض حملات ناخواسته و نفوذ احتمالی طراحی شدهاند. این شامل استفاده از فایروالها، تشخیص و پاسخ به نفوذ، مدیریت هویت و دسترسی، رمزنگاری دادهها، آموزش امنیتی، و نظارت مداوم بر وضعیت امنیتی شبکه میشود. هدف اصلی این خدمات بهبود امنیت شبکه، جلوگیری از افتراق خدمات، و محافظت از دادهها و منابع است تا شبکهها بتوانند به طور مطمئن عمل کنند و اطلاعات حساس به خطر نیفتند.

به طور کلی، خدمات امنیت شبکه نقش بسیار مهمی در حفظ اطمینان و اعتماد در جهان دیجیتال امروزی دارند و برای هر سازمانی که به شبکههای کامپیوتری وابسته است، اجتنابناپذیرند.

خدمات امنیت شبکه” شامل مجموعهای از تدابیر و فرآیندهایی است که به منظور حفاظت و ایجاد امنیت در شبکههای کامپیوتری و اطلاعاتی انجام میشود. این خدمات شامل موارد زیر میشود:

1.پیشگیری از نفوذ شبکه (Intrusion Prevention):

- نفوذ (Intrusion Prevention): اعمال تدابیر و فرآیندهایی برای جلوگیری از ورود حملات به شبکه، مانند فایروالها، IDS (سیستم تشخیص نفوذ) و IPS (سیستم جلوگیری از نفوذ).

پیشگیری از نفوذ یکی از مهمترین جنبههای خدمات امنیت شبکه است که هدف آن جلوگیری از ورود حملات و نفوذهای مخرب به شبکههای کامپیوتری است. این قسمت از خدمات امنیتی به طور خاص بر روی ایجاد پیشگیریهای فعال و انعطافپذیر تمرکز دارد تا برخوردهای امنیتی را قبل از وقوع حمله شناسایی و از بین ببرد.

در فرآیند پیشگیری از نفوذ، استفاده از فایروالها، IDS (سیستمهای تشخیص نفوذ) و IPS (سیستمهای جلوگیری از نفوذ) بسیار اساسی است. فایروالها به عنوان نخستین خط دفاعی شبکه عمل میکنند و قوانین و سیاستهای دسترسی را بر اساس الگوهای تعیین شده اعمال میکنند تا جلوی دسترسی غیرمجاز به منابع شبکه را بگیرند.

سیستمهای تشخیص نفوذ (IDS) با مانیتور کردن ترافیک شبکه به دنبال الگوها و نشانههای مختلفی از حملات میگردند تا موارد مشکوک را شناسایی کرده و اعلام کنند. در صورت شناسایی یک حمله، سیستمهای جلوگیری از نفوذ (IPS) به صورت خودکار و یا توسط مدیر شبکه برای مسدودسازی یا تخریب پکتهای مخرب و جلوگیری از ورود حمله کمک میکنند.

استفاده از رویکردهای پیشگیری از نفوذ مانند بهروزرسانی مداوم سیستمها، پیکربندی صحیح فایروالها و سیستمهای تشخیص و جلوگیری از نفوذ، آموزش کاربران درباره مسائل امنیتی، و نظارت مداوم بر فعالیت شبکه به تقویت امنیت کلی شبکه کمک میکند و احتمال بروز حملات را به شدت کاهش میدهد.

در نتیجه، پیشگیری از نفوذ به عنوان یکی از ارکان اساسی خدمات امنیت شبکه، اهمیت بسیاری در حفظ امنیت و استحکام شبکههای کامپیوتری دارد و بدون آن، شبکهها به طور قابل توجهی آسیبپذیرتر به حملات امنیتی مختلف خواهند بود.

2.تشخیص و واکنش به نفوذ (Intrusion Detection and Response):

تکنولوژیها و فرآیندهایی که برای تشخیص حملات و نفوذهای مختلف به شبکه استفاده میشوند و سپس واکنش مناسب به آنها را فراهم میکنند.

تشخیص و واکنش به نفوذ (Intrusion Detection and Response، به اختصار ID&R) یکی از اصولیترین عناصر خدمات امنیت شبکه است که به منظور شناسایی و پاسخ به حملات نفوذی در شبکههای کامپیوتری طراحی شده است. این بخش از خدمات امنیتی تلاش میکند تا حملات نفوذی را در شبکه شناسایی کرده و به آنها پاسخ مناسبی اعمال کند تا از بروز خسارت و یا دسترسی غیرمجاز جلوگیری شود.

تشخیص حملات شبکه

تشخیص حملات یک فرآیند پیچیده است که از ترکیب مهندسی شبکه، تکنیکهای مختلف مانیتورینگ و استفاده از سیستمهای خودکار برای تحلیل ترافیک شبکه استفاده میکند. مهمترین ابزارهایی که در این فرآیند مورد استفاده قرار میگیرند عبارتند از:

- توقف و جدا سازی: بهطور فوری از شبکه یا سیستمهای آسیب دیده برای جلوگیری از گسترش حمله به دیگر قسمتهای شبکه.

- تحقیق و تحلیل: بررسی عمیقتر حمله نفوذی به منظور شناسایی علت و ماهیت حمله، نقاط آسیبپذیری، و راهکارهای بهبود امنیتی.

- بهروزرسانی و اصلاحات: بهروزرسانی سیستمها، پچهای امنیتی، و تغییرات در سیاستها و رویههای امنیتی جهت پیشگیری از تکرار حملات مشابه در آینده.

- گزارشدهی: گزارش تجزیه و تحلیل حمله به مدیران و مسئولان امنیتی به منظور آگاهیدهی و اتخاذ تصمیمات مناسب برای تقویت امنیت شبکه.

به طور کلی، تشخیص و واکنش به نفوذ به عنوان یکی از مهمترین جنبههای خدمات امنیت شبکه، از اهمیت بالایی برخوردار است زیرا به کمک آن میتوان به طور فعال و مؤثر در مقابله با حملات نفوذی عمل کرد و از حفظ امنیت و سلامت شبکههای کامپیوتری اطمینان حاصل کرد.

3.مدیریت امنیت شبکه (Network Security Management):

مدیریت کلی امنیت شبکه شامل برنامهریزی، پیادهسازی، نظارت و ارزیابی امنیت شبکه در طول زمان.

مدیریت امنیت شبکه (Network Security Management) یکی از مهمترین جنبههای خدمات امنیت شبکه است که شامل برنامهریزی، پیادهسازی، نظارت و ارزیابی امنیت شبکه در طول زمان است. این فرآیند مسئولیت مدیریت و کنترل امنیت شبکه را به منظور حفاظت از دادهها، منابع شبکه و اطمینان از ادامهی عملیات شبکه بدون اختلال بر عهده دارد.

مراحل مدیریت امنیت شبکه:

- برنامهریزی امنیتی (Security Planning):در این مرحله، استراتژیها، سیاستها و رویههای امنیتی برای شبکه تعیین میشود. این شامل تعیین اهداف امنیتی، ارزیابی ریسکهای امنیتی، و تعیین فرآیندها و فناوریهای مورد نیاز برای اجرای استراتژیهای امنیتی است.

- پیادهسازی (Implementation):در این مرحله، سیاستها و فناوریهای امنیتی که در مرحله برنامهریزی مشخص شده است، به عملیات در شبکه اعمال میشود. این شامل نصب و پیکربندی فایروالها، سیستمهای تشخیص و جلوگیری از نفوذ، مدیریت هویت و دسترسی و سایر ابزارهای امنیتی است.

- نظارت (Monitoring):در این مرحله، فعالیتهای شبکه و امنیتی بهطور مداوم نظارت میشود تا فعالیتهای ناشناخته، حملات نفوذی، یا نقاط ضعف امنیتی شناسایی شوند. استفاده از سیستمهای نظارتی مانند SIEM (سیستم مدیریت رویدادها و اطلاعات امنیتی) در این مرحله بسیار مهم است.

- پاسخ به رویدادها (Incident Response):در صورت شناسایی یک حمله نفوذی یا وقوع رویداد امنیتی، تیمهای مدیریت امنیت شبکه مسئول به دست آوردن، تحلیل و پاسخگویی به این رویدادها هستند. این شامل جدا سازی و محدودسازی حمله، تحلیل علت حمله، اطلاعرسانی به مدیران و مراحل بعدی جهت بهبود امنیت شبکه است.

- ارزیابی و بهبود مداوم (Continuous Assessment and Improvement):امنیت شبکه یک فرآیند پیوسته است و در هر مرحله باید از عملکرد واقعی و اثربخشی سیستمهای امنیتی ارزیابی شود. این شامل ارزیابی ریسکهای جدید، به روزرسانی فناوریهای امنیتی، آموزش کاربران و تغییر سیاستها و رویههای امنیتی است.

ابزارها و تکنولوژیهای استفاده شده در مدیریت امنیت شبکه:

- فایروالها (Firewalls): برای کنترل و مدیریت دسترسی به شبکه.

- سیستمهای تشخیص و جلوگیری از نفوذ (IDS/IPS): برای شناسایی و جلوگیری از حملات نفوذی.

- سیستمهای مدیریت رویدادها و اطلاعات امنیتی (SIEM): برای نظارت و تحلیل رویدادها و فعالیتهای امنیتی.

- مدیریت هویت و دسترسی (Identity and Access Management): برای کنترل و مدیریت دسترسی کاربران به منابع شبکه.

- رمزنگاری (Encryption): برای حفاظت از دادهها و اطلاعات حساس در تراکنشهای شبکه.

به طور کلی، مدیریت امنیت شبکه نقش بسیار حیاتی در حفظ امنیت و استحکام شبکههای کامپیوتری دارد و نیازمند همکاری مداوم با تیمهای مختلف امنیتی و فناوری است تا بهترین حفاظت امکانی را برای سازمان فراهم کند.

4.حفاظت از دادهها (Data Protection):

استفاده از روشهای رمزنگاری، نظارت بر دسترسی و سایر تکنیکها برای حفاظت از دادههای حساس در شبکه.

حفاظت از دادهها (Data Protection) یکی از اصول اساسی خدمات امنیت شبکه است که به معنای اعمال تدابیر و فناوریهای مختلف برای حفاظت از دادههای حساس و مهم درون شبکههای کامپیوتری میباشد. این حفاظت شامل محافظت از دادهها در حالت استراحت و همچنین در زمان انتقال آنها از یک مکان به مکان دیگر میشود. ازآنجای که اطلاعات مشتریان از اهمیت بالایی برخوردارند، امنیت دادهها اساسی برای حفظ حریم خصوصی افراد، پیشگیری از دسترسیهای غیرمجاز و محافظت از سازمانها در برابر تهدیدات امنیتی است.

اصول حفاظت از دادهها:

- رمزنگاری (Encryption):استفاده از رمزنگاری برای تبدیل دادههای حساس به فرمتی که تنها با استفاده از یک کلید رمزگذاری قابل خواندن باشد. این اقدام موجب میشود که حتی اگر دادهها در دسترس قرار گیرند، بدون داشتن کلید مناسب نتوانند مطالعه شوند.

- مدیریت هویت و دسترسی (Identity and Access Management – IAM):به کمک سیستمهای IAM، تعیین میشود که کدام کاربران چه دادههایی را میتوانند مشاهده، ویرایش یا حذف کنند. این اقدام موجب کاهش ریسک دسترسیهای غیرمجاز و حفظ حریم خصوصی میشود.

- مانیتورینگ و نظارت مداوم (Continuous Monitoring):ارائه نظارت مداوم بر دادهها و فعالیتهای کاربران برای شناسایی هر گونه الگوهای ناهنجار و حملات امنیتی. با نظارت مداوم، میتوان به سرعت به وقوع پیوستن حملات پاسخ داد و از دادهها محافظت کرد.

- پشتیبانگیری و بازیابی (Backup and Recovery):ایجاد نسخه پشتیبان از دادهها به منظور جلوگیری از از دست دادن اطلاعات در صورت حملات نفوذی یا حوادث دیگر از اصول حیاتی حفاظت از دادهها است. این نسخههای پشتیبان باید به صورت منظم بروزرسانی شوند و قابلیت بازیابی سریع داشته باشند.

- سیاستها و آموزشهای امنیتی (Security Policies and Training):

تدوین و اجرای سیاستهای مشخص در مورد استفاده از دادهها و ارائه آموزشهای مرتبط به کارکنان به منظور آگاهی و حفظ رفتارهای امنیتی در سازمان

ابزارها و تکنولوژیهای حفاظت از دادهها:

- نرمافزارهای رمزنگاری (Encryption Software): برای رمزنگاری دادههای حساس.

- سیستمهای مدیریت هویت (Identity Management Systems – IMS): برای مدیریت دسترسیها و حفظ حریم خصوصی.

- سیستمهای پشتیبانگیری اتوماتیک (Automated Backup Systems): برای ایجاد نسخههای پشتیبان منظم و بهروز از دادهها.

- سیستمهای نظارت و آنالیز رویدادها (Monitoring and Analytics Systems): برای شناسایی الگوهای ناهنجار و حملات امنیتی.

- نرمافزارهای مدیریت سیاستهای امنیتی (Security Policy Management Software): برای تدوین، اجرا و مدیریت سیاستهای امنیتی در سازمان.

به طور کلی، حفاظت از دادهها یک فرآیند چند لایه و چند بعدی است که نیازمند تدابیر فنی، سازمانی و آموزشی مناسب است. این فرآیند باید به طور مداوم ارزیابی شود و به روزرسانیهای لازم را در مقابل تهدیدات امنیتی جدید ارائه دهد تا امنیت دادهها در طولانیمدت تضمین شود.

5.مدیریت هویت و دسترسی (Identity and Access Management):

کنترل و مدیریت دسترسی کاربران و دستگاهها به منابع شبکه با استفاده از احراز هویت، مجوزهای دسترسی و سیاستهای امنیتی.

مدیریت هویت و دسترسی (Identity and Access Management – IAM) یکی از اصول اساسی و حیاتی در حوزه امنیت شبکه است که به منظور مدیریت و کنترل دسترسی کاربران به منابع و اطلاعات در یک سازمان طراحی شده است. این فرآیند از اهمیت بالایی برخوردار است زیرا در صورت عدم مدیریت صحیح، احتمال دسترسیهای غیرمجاز به اطلاعات و منابع سازمانی افزایش مییابد که میتواند منجر به دسترسی ناخواسته، سرقت اطلاعات، و حتی خسارتهای مالی و اعتباری شود.

اصول و مفاهیم مدیریت هویت و دسترسی:

1.اصالت (Authentication):

- اصالت (Authentication):احراز هویت کاربران با استفاده از اطلاعات اعتباری مانند نام کاربری و رمز عبور، فعالیتی اساسی در اصول IAM است. این فرآیند اطمینان میدهد که فردی که ادعا میکند هویت خاصی دارد، درستی همان هویت را دارد.

- تصدیق (Authorization):مجوز دادن به کاربران برای دسترسی به منابع و خدمات مختلف بر اساس هویت و دسترسیهای آنها. این فرآیند بر اساس سیاستهای امنیتی سازمان تعیین میشود و مطمئن میشود که هر کاربر تنها به آن چیزی دسترسی دارد که بر اساس نیازهای کاری او لازم است.

- مدیریت هویت (Identity Management):مدیریت فرآیندها و فناوریهای مرتبط با زندگینامه هویتی کاربران از زمانی که آنها وارد سازمان میشوند تا زمانی که آنها خارج میشوند. این شامل ثبت نام، مدیریت مجوزها، مدیریت دسترسی و مدیریت تغییرات هویت است.

- مدیریت دسترسی (Access Management):کنترل و مدیریت دسترسیهای فردی و گروهی به منابع و سرویسهای مختلف در سازمان. این شامل تعیین دسترسیهای مجاز، رد دسترسیهای غیرمجاز، و اجرای سیاستهای دسترسی است.

- مدیریت توانایی (Capability Management):مدیریت دسترسی بر اساس تواناییهای فردی و ارائهی اجزای زیرساختهای فنی مناسب برای پشتیبانی از انواع هویتها و اطلاعات توصیفی این هویتها است.

فواید مدیریت هویت و دسترسی:

- کاهش ریسک امنیتی: با مدیریت صحیح هویت و دسترسی، ریسکهای مربوط به دسترسیهای غیرمجاز به اطلاعات حساس و منابع سازمانی کاهش مییابد.

- افزایش بهرهوری: کاربران به سرعت به منابع مورد نیاز خود دسترسی پیدا میکنند و زمان انتظار برای دسترسی به اطلاعات کاهش مییابد.

- پایبندی به تنظیمات قانونی و تنظیمات امنیتی: مدیریت هویت و دسترسی به سازمانها کمک میکند تا با تنظیمات قانونی، ضوابط دسترسی، و استانداردهای امنیتی را دنبال کنند.

- افزایش شفافیت: با استفاده از فناوریهای IAM، اطلاعاتی دربارهی هویت و دسترسی کاربران در سازمان به صورت شفاف میشود.

ابزارها و فناوریهای مرتبط با IAM:

- سیستمهای مدیریت هویت (Identity Management Systems): از جمله Active Directory، Okta، Ping Identity و …

- سیستمهای مدیریت دسترسی (Access Management Systems): از جمله Microsoft Azure Active Directory، IBM Security Access Manager، Cisco Identity Services Engine و …

- فناوریهای تأیید هویت (Authentication Technologies): شامل رمزنگاری دوعاملی (Two-Factor Authentication – 2FA)، مدیریت اعتبار (Credential Management) و …

- سیستمهای سیاستگذاری و تدوین سیاستهای امنیتی (Policy Enforcement and Security Policy Management Systems): از جمله Symantec Security Policy Manager، Oracle Identity Governance و …

به طور خلاصه، مدیریت هویت و دسترسی اساسی برای حفظ امنیت سازمانی و کاهش ریسکهای مربوط به دسترسیهای غیرمجاز به منابع است. با استفاده از این فرآیند و فناوریها، سازمانها میتوانند دسترسی به اطلاعات را به شکلی کنترل شده و امن برای کاربران فراهم کنند.

6.آموزش و آگاهی امنیتی (Security Awareness and Training):

آموزش کاربران و نهادهای سازمانی درباره رفتارها و رویههای امنیتی مناسب برای کاهش خطرات امنیتی.

آموزش و آگاهی امنیتی (Security Awareness and Training) یکی از اصول بنیادین در حوزه امنیت شبکه است که برای حفظ امنیت سازمانی بسیار اساسی است. این اصل به تعلیم و آموزش کاربران در مورد رفتارها، روشها و تکنیکهای امنیتی نیازمندی دارد تا آنها بتوانند به بهترین شکل ممکن در مقابل تهدیدات امنیتی عمل کنند و به رفتارهای امنیتی عملیاتی زندگی شخصی و حرفهای انجام دهند.

اهداف آموزش و آگاهی امنیتی:

- آگاهی افزایش دهید: آموزش و آگاهی امنیتی برای افزایش آگاهی کاربران در مورد تهدیدات امنیتی و راههای مقابله با آنها طراحی شده است.

- رفتارهای امنیتی ترویج کنید: این آموزشها برای ترویج رفتارهای امنیتی مانند استفاده صحیح از رمز عبور، تشخیص پیامهای فیشینگ، و اجتناب از استفاده از ابزارها و برنامههای غیرمجاز طراحی شدهاند.

- دانش و مهارتها را بالا ببرید: با آموزش مهارتهای لازم برای شناسایی و پاسخگویی به تهدیدات امنیتی، کاربران میتوانند به طور فعال در حفظ امنیت سازمانی مشارکت کنند.

- فرهنگ امنیتی بنیادین ایجاد کنید: ایجاد یک فرهنگ امنیتی در سازمان که همه اعضای آن به طور فعال در حفظ امنیت سازمانی شرکت میکنند، از اهداف اصلی آموزش و آگاهی امنیتی است.

مراحل و اجزای آموزش و آگاهی امنیتی:

- برنامهریزی آموزشی: تدوین یک برنامهریزی جامع برای آموزش و آگاهی امنیتی که شامل موضوعات مختلفی از جمله رمزنگاری، فیشینگ، حفاظت از دادهها و سایر تهدیدات امنیتی است.

- آموزش اولیه: ارائه آموزشهای اولیه به کاربران جدید در مورد سیاستها و رویههای امنیتی سازمان و استفاده صحیح از ابزارهای امنیتی.

- آموزش مستمر: ارائه آموزشهای دورهای و مداوم به کاربران در مورد تهدیدات جدید، روشهای حمله و بهترین شیوههای مقابله با آنها.

- تست و ارزیابی: برگزاری آزمونهای آموزشی و تستهای فراگیری برای ارزیابی درک و دانش کاربران در مورد مسائل امنیتی.

- اطلاعرسانی مداوم: ارائه به روزرسانیهای مداوم در مورد تهدیدات امنیتی به کاربران و همچنین به روزرسانی سیاستها و رویههای امنیتی.

ابزارها و روشهای آموزش و آگاهی امنیتی:

- آموزش آنلاین و ویدئوهای آموزشی: ارائه مواد آموزشی به صورت آنلاین و ویدئوهای آموزشی که کاربران میتوانند به صورت آنلاین مشاهده کنند.

- سمینارها و کارگاههای آموزشی: برگزاری جلسات آموزشی و کارگاههای عملی برای آموزش مهارتهای امنیتی به کاربران.

- آزمونهای آموزشی و فیدبک: برگزاری آزمونهای دورهای برای ارزیابی دانش کاربران و ارائه فیدبک به آنها.

- مطبوعات داخلی: استفاده از اطلاعیههای داخلی، بروشورها و برنامههای آموزشی به منظور ترویج رفتارهای امنیتی.

- تحقیقات و مطالعات موردی: ارائه تحلیلها و مطالعات موردی در مورد حوادث امنیتی برای یادگیری از تجربیات گذشته.

آموزش و آگاهی امنیتی اساسی برای حفظ امنیت سازمانی و پیشگیری از حوادث امنیتی مختلف است. با ارائه آموزشهای مداوم و به روز، کاربران قادر به شناسایی و پاسخگویی به تهدیدات امنیتی بهتر خواهند بود و به ایجاد یک محیط امنیتی در سازمان کمک میکنند.

7.بررسی منابع شبکه:

بررسی منابع شبکه (Network Resources Assessment) یک فرآیند است که در امنیت شبکه بسیار اهمیت دارد و به منظور شناسایی، ارزیابی و مدیریت منابع شبکه انجام میشود. منابع شبکه شامل تمامی دستگاهها، سیستمها، نرمافزارها، دادهها و خدماتی هستند که در شبکه سازمانی وجود دارند و میتوانند به هر نحوی مورد نفوذ و حملات قرار گیرند. این فرآیند با هدف اطمینان از امنیت و کارایی شبکه انجام میشود و میتواند شامل موارد زیر باشد:

مراحل بررسی منابع شبکه:

- شناسایی منابع:اولین گام در بررسی منابع شبکه، شناسایی تمامی منابع فیزیکی و نرمافزاری در شبکه است. این شامل دستگاههای سختافزاری مانند روترها، سوییچها، سرورها، کامپیوترها، دستگاههای IoT و غیره، و نرمافزارهای مورد استفاده مانند سیستمعاملها، برنامههای کاربردی، دیتابیسها و …

- ارزیابی و ثبت اطلاعات:برای هر منبع شبکه، اطلاعات مربوط به ویژگیها، تنظیمات امنیتی، نقاط قوت و ضعف، نحوه دسترسی، و مهمتر از همه، ریسکهای مرتبط با امنیت باید ثبت شود. این اطلاعات به کمک ابزارهای مدیریت شبکه، اسکنرهای امنیتی و تحلیلگرهای امنیتی جمعآوری میشوند.

- ارزیابی ریسک:بررسی و تحلیل ریسکهای مرتبط با هر یک از منابع شبکه، از جمله آسیبپذیریها، ضعفهای امنیتی، نقاط ضعف فیزیکی، دسترسیهای ناخواسته، و غیره. این ارزیابی به صورت مداوم و پیوسته باید انجام شود تا به تازهترین تهدیدات و آسیبپذیریها پاسخ داده شود.

- پیادهسازی تدابیر امنیتی:بر اساس ارزیابی ریسک، اقدامات و تدابیر امنیتی مناسب برای کاهش و مدیریت ریسکها باید پیادهسازی شوند. این شامل بهروزرسانی نرمافزارها، تنظیمات امنیتی، استفاده از فایروال، رمزنگاری دادهها، و سایر راهکارهای امنیتی است.

- آزمایش و تست امنیتی:برای اطمینان از اثربخشی تدابیر امنیتی، تستهای امنیتی مانند تست نفوذ (Penetration Testing)، تست امنیتی اپلیکیشنها، و شبیهسازی حملات باید انجام شود.

- نظارت و مانیتورینگ مداوم:نظارت و مانیتورینگ مداوم بر منابع شبکه برای تشخیص به موقع تهدیدات امنیتی جدید و رفع آنها بسیار اساسی است.

ابزارها و تکنولوژیهای استفاده شده در بررسی منابع شبکه:

- ابزارهای اسکنر امنیتی: مانند Nessus، OpenVAS، Qualys و …

- نرمافزارهای مدیریت شبکه و نظارت: مانند SolarWinds، PRTG Network Monitor و …

- نرمافزارهای تحلیلگر امنیتی: مانند SIEM (Security Information and Event Management) نظیر Splunk، ArcSight و …

- ابزارهای تست نفوذ و امنیتی: مانند Metasploit، Burp Suite و …

- سیستمهای اطلاعات مدیریت منابع (IRM): برای مدیریت دقیق و موثر تمامی منابع شبکه.

بررسی منابع شبکه به عنوان یک فرآیند مدیریتی اساسی، به سازمانها کمک میکند تا منابع خود را از نظر امنیتی مدیریت و توسعه دهند، ریسکهای امنیتی را به حداقل برسانند و از امکانات بهینه شبکه خود استفاده کنند.

8. ایجاد امنیت سازمانی:

ایجاد امنیت سازمانی (Organizational Security) یک فرآیند گسترده و سیستماتیک است که به منظور حفاظت از اطلاعات، منابع و فعالیتهای یک سازمان در برابر تهدیدات امنیتی طراحی میشود. امنیت سازمانی شامل مجموعهای از استراتژیها، فرآیندها، سیاستها، ابزار و فناوریها است که هدفش جلوگیری از دسترسی غیرمجاز، حفاظت از دادهها و حفظ عملکرد مطلوب سازمان در مقابل حملات امنیتی است. در ادامه به برخی اصول و مفاهیم کلیدی در ایجاد امنیت سازمانی پرداخته میشود:

برای خدمات مختلف در زمینه امنیت و مواردی که بیان شده است می توانید با مجموعه زندگی ایمن هوشمند از طریق راه های ارتباطی در قسمت تماس با ما در سایت، ارتباط برقرار کنید و از مشاوره با کارشناسان مجرب ما استفاده کنید.

اصول ایجاد امنیت سازمانی:

- تعیین و طراحی سیاستهای امنیتی:

- سیاستهای امنیتی باید شامل رویهها، استانداردها، و نظارتهای لازم برای محافظت از منابع و اطلاعات حساس سازمان باشد. این سیاستها باید توسط تیمهای امنیتی تدوین، به روزرسانی و به تمامی کاربران آموزش داده شوند.

- ارزیابی ریسک و مدیریت آن:

- شناسایی و ارزیابی ریسکهای امنیتی، تعیین اولویتها و اقدامات برای کاهش و مدیریت این ریسکها از جمله مسئولیتهای اصلی تیمهای امنیتی است. استفاده از ابزارهای تحلیل ریسک مانند تحلیل SWOT و مدلهای قدرت تأثیر-احتمال (Likelihood-Impact) از اهمیت ویژه برخوردار است.

- پیادهسازی مکانیسمهای تشخیص و پاسخ:

- استفاده از سیستمهای تشخیص نفوذ (Intrusion Detection Systems – IDS) و سیستمهای مدیریت رویداد (Security Information and Event Management – SIEM) برای تشخیص به موقع حملات و واکنش به آنها اساسی است. این ابزارها باید به درستی پیکربندی و مدیریت شوند تا بتوانند به صورت مؤثر عمل کنند.

- آموزش و آگاهی امنیتی:

- آموزش کاربران در مورد رویهها و راهکارهای امنیتی، تهدیدات جدید و به روزرسانیهای امنیتی از اهمیت بالایی برخوردار است. کاربران باید به صورت مداوم در جریان آخرین تهدیدات و بهترین شیوههای مقابله با آنها قرار گیرند.

- حفاظت از دادهها و حریم خصوصی:

- بکارگیری راهکارهای حفاظت از دادهها مانند رمزنگاری، مدیریت دسترسی، پشتیبانگیری منظم و مانیتورینگ فعال برای جلوگیری از دسترسی غیرمجاز به اطلاعات حساس و حریم خصوصی.

- مدیریت شناسایی و دسترسی:

- مدیریت هویت و دسترسی (Identity and Access Management – IAM) برای کنترل دقیق دسترسیها و اطمینان از اینکه کاربران فقط به آنچه که نیاز دارند دسترسی داشته باشند.

- تحقیقات و توسعه مداوم:

- دنبال کردن تغییرات و نوآوریهای مربوط به امنیت اطلاعات و به روزرسانی تکنولوژیهای امنیتی برای مقابله با تهدیدات جدید و پیشرفته.

ابزارها و تکنولوژیها در ایجاد امنیت سازمانی:

- سیستمهای مدیریت تهدیدات (Threat Management Systems) مانند Firewalls و Intrusion Prevention Systems (IPS).

- نرمافزارهای مدیریت امنیت (Security Management Software) برای مدیریت و نظارت بر وضعیت امنیت شبکه.

- ابزارهای تشخیص تهدیدات (Threat Detection Tools) مانند Endpoint Detection and Response (EDR) برای تشخیص به موقع حملات.

- نرمافزارهای مدیریت رویداد و اطلاعات امنیتی (SIEM) برای جمعآوری، تحلیل و پاسخ به رویدادهای امنیتی.

به طور کلی، ایجاد امنیت سازمانی یک فرآیند چندبعدی است که نیازمند تلاش مداوم، همکاری بین اقسام مختلف سازمان و استفاده از بهترین راهکارها و تکنولوژیهای موجود در حوزه امنیت اطلاعات است. این فرآیند به طور مداوم باید به روزرسانی و بهینهسازی شود تا به بهترین حالت ممکن امنیت سازمان را تضمین کند و در برابر تهدیدات امنیتی ایستادگی کند.

9- ایجاد امنیت برنامههای کاربردی (Application Security):

ایجاد امنیت برنامههای کاربردی (Application Security) یکی از اصول اساسی در حفاظت از اطلاعات و منابع سازمان است که به منظور کاهش ریسکهای امنیتی در نرمافزارها و برنامههای کاربردی مورد استفاده سازمان انجام میشود. امنیت برنامههای کاربردی در دو مرحله طراحی و توسعه (Secure Development) و سپس بهرهبرداری و نگهداری (Secure Deployment) مهم است و باید به صورت یک فرآیند پیوسته و مداوم انجام شود. در ادامه به برخی اصول و رویکردهای کلیدی در ایجاد امنیت برنامههای کاربردی پرداخته میشود:

اصول ایجاد امنیت برنامههای کاربردی:

- تحلیل ریسک و طراحی امنیتی از ابتدا:شناسایی و ارزیابی ریسکهای امنیتی پتانسیل در فاز طراحی و توسعه برنامهها بسیار اساسی است. این شامل شناسایی آسیبپذیریها، نقاط ضعف احتمالی و تهدیدات امنیتی است که ممکن است به برنامههای کاربردی وارد شوند.

- پیادهسازی استانداردهای امنیتی:استفاده از استانداردها و راهکارهای بهترین نگارش برای کدنویسی امن و مدیریت امنیتی برنامهها. مانند OWASP Top 10 که بهترین شیوهها و ضوابط را برای جلوگیری از حملات رایج مشخص میکند.

- آموزش و آگاهی امنیتی برای توسعهدهندگان:آموزش و آگاهی توسعهدهندگان در مورد بهترین شیوههای امنیتی و استفاده از ابزارهای تحلیل امنیتی برای ارزیابی کد و ضمانت امنیت برنامهها.

- تست امنیتی:انجام تستهای امنیتی مانند تست نفوذ (Penetration Testing)، تحلیل کد امنیتی (Security Code Review) و تست رویکرد امنیتی (Security Testing Approach) برای تأیید اثربخشی راهکارهای امنیتی و شناسایی نقاط ضعف موجود.

- مدیریت دوره عمر امنیت برنامه:بررسی و بهروزرسانی مداوم امنیت برنامهها به هنگام اضافه کردن ویژگیهای جدید، تغییرات نرمافزاری و مدیریت پچها و بهروزرسانیهای امنیتی.

- مانیتورینگ و واکنش به رویدادهای امنیتی:رصد و نظارت بر رویدادهای امنیتی در برنامهها با استفاده از سیستمهای مدیریت رویداد و اطلاعات امنیتی (SIEM) و واکنش سریع به حملات و تهدیدات امنیتی.

- حفاظت از دادهها:استفاده از رمزنگاری دادهها، مدیریت دسترسی به دادهها و پشتیبانگیری منظم برای حفاظت از دادههای حساس موجود در برنامههای کاربردی.

ابزارها و تکنولوژیها در امنیت برنامههای کاربردی:

- ابزارهای تحلیل کد امنیتی مانند Checkmarx و Veracode.

- ابزارهای تست نفوذ و تست رویکرد امنیتی مانند Burp Suite و OWASP ZAP.

- سیستمهای مدیریت رویداد و اطلاعات امنیتی (SIEM) برای نظارت و رصد بهتر واقعیتهای امنیتی.

- سیستمهای مانیتورینگ امنیتی و ابزارهای تشخیص تهدیدات برای تشخیص واکنش به سریع به حملات.

به طور کلی، ایجاد امنیت برنامههای کاربردی نیازمند یک رویکرد جامع و دقیق در توسعه، بهرهبرداری و نگهداری نرمافزارها است. با رعایت اصول مطرح شده و استفاده از ابزارها و تکنولوژیهای مناسب، سازمانها میتوانند از حملات امنیتی جلوگیری کرده و امنیت اطلاعات خود را تضمین کنند.

10 .ایجاد امنیت ارتباطات شبکه :

ایجاد امنیت ارتباطات شبکه (Network Communication Security) یکی از مهمترین اصول در حفاظت از اطلاعات و منابع سازمان در مقابل حملات امنیتی است. ارتباطات شبکه شامل تمامی فرآیندها و فناوریهای استفاده شده در انتقال دادهها و ارتباطات بین دستگاهها، کاربران و سرویسهای مختلف است. ایجاد امنیت ارتباطات شبکه باید به صورت جامع و سیستماتیک انجام شود و به روزرسانیهای مداومی نیاز دارد تا با تهدیدات جدید امنیتی مقابله کند. در ادامه به برخی اصول و روشهای کلیدی در ایجاد امنیت ارتباطات شبکه پرداخته میشود:

اصول ایجاد امنیت ارتباطات شبکه:

- استفاده از رمزنگاری قوی:استفاده از پروتکلهای رمزنگاری قوی مانند TLS (Transport Layer Security) و SSL (Secure Sockets Layer) برای ارتباطات شبکه از اهمیت بسیاری برخوردار است. این پروتکلها به طور خاص برای انتقال دادهها از طریق اینترنت و شبکههای عمومی استفاده میشوند و اطلاعات را در حین انتقال رمزگذاری میکنند تا جلوی دزدیده شدن یا دسترسی غیرمجاز به آنها را بگیرند.

- مدیریت دسترسی:اعمال کنترل دقیق بر دسترسیها به سرویسها، دستگاهها و دادههای حساس با استفاده از مکانیسمهای مدیریت دسترسی (Access Control) مانند firewalls، و VPNs (Virtual Private Networks) اساسی است. این کنترلها باید بر اساس سطوح مختلف دسترسی کاربران و نقشهای آنها تنظیم شوند.

- شناسایی و تأیید هویت:استفاده از مکانیزمهای شناسایی و تأیید هویت (Authentication) مانند توکنها، پسوردها، یا سیستمهای بیومتریک برای تأیید هویت کاربران و دستگاهها قبل از ارتباط انتقال داده بسیار حیاتی است.

- مانیتورینگ و زمان بندی:رصد و نظارت بر فعالیتهای شبکه به صورت مداوم و استفاده از ابزارهای نظارتی مانند SIEM برای شناسایی به موقع حملات و وقایع امنیتی. اقدامات واکنشی نیز باید به صورت سریع واکنش داده شود.

- بهروزرسانی و پچگذاری:بهروزرسانی به موقع نرمافزارها، سیستمعاملها، و دیگر نرمافزارهای مورد استفاده برای جلوگیری از آسیبپذیریهای امنیتی جدید و ارائه پچهای امنیتی برای مشکلات موجود.

- مدیریت ریسک و ارزیابی امنیتی:ارزیابی و مدیریت ریسکهای امنیتی در مقیاس شبکه و استفاده از روشهای تحلیل ریسک مانند تحلیل اثرات وقوع و احتمال (Risk Assessment) برای شناسایی و کاهش ریسکهای موجود.

ابزارها و تکنولوژیها در ایجاد امنیت ارتباطات شبکه:

- پروتکلهای رمزنگاری: مانند TLS/SSL برای ارتباطات امن.

- فایروالها و سیستمهای تشخیص تهدیدات: برای مدیریت دقیق دسترسیها و جلوگیری از حملات.

- شبکههای خصوصی مجازی (VPN): برای ایجاد اتصالات امن و خصوصی بین شبکهها.

- سیستمهای مانیتورینگ و SIEM: برای نظارت و آگاهی از وقایع امنیتی.

- ابزارهای تست نفوذ و امنیتی: برای ارزیابی امنیت شبکه و شناسایی نقاط ضعف.

به طور خلاصه، ایجاد امنیت ارتباطات شبکه نیازمند یک رویکرد چند لایه و جامع است که شامل استفاده از فناوریهای مدرن، ارزیابی مداوم ریسکهای امنیتی و اعمال تدابیر امنیتی مناسب میشود. این اقدامات به سازمانها کمک میکنند تا از حملات امنیتی جلوگیری کرده و ارتباطات شبکه خود را محافظت کنند.

مشاوره و انجام تستهای امنیتی (Penetration Testing): اساسیترین راه برای حفظ امنیت سایبری

تستهای امنیتی یا Penetration Testing به عنوان یک فرآیند تست و ارزیابی امنیتی فعال، به شرکتها کمک میکند تا ضعفها و آسیبپذیریهای موجود در سیستمها، شبکهها، و نرمافزارهای خود را شناسایی کرده و بر آنها پیش بینیهای لازم را اعمال کنند. این فرآیند از طریق شبیهسازی حملات واقعی توسط افراد متخصص انجام میشود تا به سازمان کمک کند که به طور بهینهتری از دیدگاه امنیتی پیشرفت کند.

اهمیت تستهای امنیتی

شناسایی آسیبپذیریها:

تستهای امنیتی به شناسایی آسیبپذیریها و نقاط ضعف احتمالی در سیستمها و شبکهها کمک میکند. این شناسایی اولیه امکان اصلاح و بهبود امنیت سیستم را فراهم میکند.شناسایی آسیبپذیریها در فرآیند تستهای امنیتی (Penetration Testing) به معنای شناسایی نقاط ضعف و آسیبپذیریهای موجود در سیستمها، شبکهها، نرمافزارها یا حتی فرآیندهای سازمان است. این نقاط ضعف ممکن است برای حملات سایبری قابل بهرهبرداری باشند و در صورت عدم شناسایی و رفع، میتوانند منجر به دسترسی غیرمجاز به اطلاعات حساس، قطعی سرویسها، یا حتی تخریب سیستمها شوند.

مراحل شناسایی آسیبپذیریها:

- جمعآوری اطلاعات (Information Gathering):در این مرحله، تیم تست امنیتی اطلاعات جامعی از سیستمها، شبکهها، و نرمافزارهای مورد بررسی جمعآوری میکند. این اطلاعات میتواند شامل نقشهبرداری شبکه، تحلیل پورتها و پروتکلها، جمعآوری اطلاعات از وبسایتها، و یا حتی جستجوی اطلاعات عمومی درباره سازمان باشد.

- شناسایی نقاط ضعف (Vulnerability Identification):در این مرحله، با استفاده از اطلاعات جمعآوری شده، تیم تست امنیت شبکه به دنبال نقاط ضعف موجود در سیستمها و شبکهها میگردد. این نقاط ضعف ممکن است شامل آسیبپذیریهای نرمافزاری، تنظیمات نادرست، رمزنگاری ضعیف، دسترسیهای نادرست، و غیره باشد.

- ارزیابی آسیبپذیریها (Vulnerability Assessment):پس از شناسایی نقاط ضعف، این آسیبپذیریها بررسی و ارزیابی میشوند تا اهمیت و احتمال بهرهبرداری آنها مشخص شود. برای این کار، معیارهایی مانند CVE (Common Vulnerabilities and Exposures)، CVSS (Common Vulnerability Scoring System) و نقدهای دیگر مورد استفاده قرار میگیرد.

- گزارشدهی و توصیهها (Reporting and Recommendations):در انتها، نتایج شناسایی آسیبپذیریها در یک گزارش جامع ثبت میشود که شامل جزئیات هر آسیبپذیری، توصیههای بهبود امنیتی، و در صورت لزوم تصاویر یا اطلاعات تکمیلی است. این گزارش به تیم فنی و مدیریت شرکت ارائه میشود تا اقدامات اصلاحی لازم را اجرا کنند.

اهمیت شناسایی آسیبپذیریها:

- پیشگیری از حملات:

- با شناسایی آسیبپذیریها، سازمانها میتوانند اقدامات امنیتی لازم را برای پیشگیری از حملات سایبری انجام دهند و خسارات مالی و رputی برای سازمان را کاهش دهند.

- بهبود امنیت:

- اجرای اقدامات اصلاحی مبتنی بر گزارش تستهای امنیتی، به سازمانها کمک میکند تا امنیت سیستمها و اطلاعات خود را بهبود دهند و در برابر تهدیدات سایبری مقاومت بیشتری داشته باشند.

- تامین اطمینان به کاربران و مشتریان:

- با ارائه گزارشهای تستهای امنیتی و نشان دادن تدابیر امنیتی انجام شده، سازمانها میتوانند اطمینان بهتری به کاربران و مشتریان خود ارائه دهند که اطلاعات آنها در امان است.

شناسایی آسیبپذیریها به عنوان یکی از مراحل اصلی تستهای امنیتی، اساسیترین گام برای بهبود امنیت سیستمها و پیشگیری از حملات سایبری است. این فرآیند نه تنها به شناسایی نقاط ضعف کمک میکند بلکه باعث میشود که اقدامات اصلاحی لازم به منظور بهبود امنیت و کاهش خطرات امنیتی، به طور مؤثری انجام شود.

2.اعتماد سازی:

3.تامین امنیت در برابر حملات:

با شناسایی و رفع آسیبپذیریها، تستهای امنیتی به سازمانها کمک میکنند تا در برابر حملات سایبری مختلف، از جمله حملات دیده و نادیده، مقاومت داشته باشند.

مراحل انجام تستهای امنیتی

- برنامهریزی:

- در این مرحله، تیم امنیتی باید هدف، دامنه، و اهداف تست را مشخص کند و برنامهای برای انجام تست تدوین کند.

- تهیه و اجرای تست:

- تیم امنیتی شروع به شبیهسازی حملات ممکن و استفاده از ابزارهای مختلف برای تست سیستمها و شبکهها میکند.

- تحلیل نتایج:

- پس از انجام تستها، نتایج به دقت تجزیه و تحلیل میشوند تا آسیبپذیریها و نقاط ضعف شناسایی شوند و گزارشی جامع تهیه شود.

- گزارشدهی و پیشنهادات:

- گزارش نهایی شامل توصیهها و پیشنهادات جهت رفع آسیبپذیریها و بهبود امنیت ارائه میشود که باید توسط تیم فنی و مدیریت بررسی و اجرا شوند.

نقش مشاوره در تستهای امنیتی

مشاوره در تستهای امنیتی به شرکتها کمک میکند تا با برنامهریزی و انجام صحیح تستها، به حداکثر امنیت سیستمهای خود دست یابند. مشاوران متخصص در این زمینه با تجربه و دانش مربوطه، راهنماییهایی در خصوص انتخاب ابزارهای مناسب، تجزیه و تحلیل نتایج، و اجرای اقدامات اصلاحی ارائه میدهند. نقش مشاوره در این فرآیند به چندین شکل میتواند مؤثر باشد:

۱. انتخاب روش مناسب تست امنیتی:

مشاوران امنیتی با تجربه، به شرکتها کمک میکنند تا روشهای مناسب تست امنیتی را براساس نیازها و خطرات خاص سازمان انتخاب کنند. این شامل تعیین نوع تست (مانند black-box، white-box یا grey-box)، مدت زمان مورد نیاز، تستهای آزمایشی (penetration testing) یا تستهای خودکار (automated scanning) است.

۲. تدوین برنامهریزی مناسب:

مشاوران امنیتی به شرکتها در تدوین برنامهریزی جامع و دقیق برای انجام تستهای امنیتی کمک میکنند. این شامل تعیین اهداف، دامنه تست، مراحل انجام تست، تخصیص منابع، و برنامه زمانبندی مناسب است.

۳. اجرای تستها با دقت:

مشاوران امنیتی با استفاده از ابزارها و تکنیکهای حرفهای، تستهای امنیتی را با دقت اجرا میکنند و از محافظت اطلاعات حساس و پیمانکاری به اساسیات اطلاعات امنیت. I در م منط سا پای با

۴. تحلیل و ارزیابی نتایج:

مشاوران امنیتی بعد از اجرای تستهای امنیتی، نتایج به دقت را تجزیه و تحلیل میکنند. این شامل شناسایی آسیبپذیریها، ارزیابی اهمیت و احتمال بهرهبرداری آنها، و تهیه گزارش جامع از نتایج انجام شده است.

۵. ارائه گزارش و پیشنهادات:

بخش مهمی از نقش مشاوره در تستهای امنیتی، ارائه گزارش جامع از نتایج تست و ارائه پیشنهادات برای رفع آسیبپذیریها است. این گزارش شامل جزئیات دقیق از هر آسیبپذیری، توضیحات فنی، اهمیت آنها، و توصیههای مشاورهای برای بهبود امنیت سیستمها و شبکهها است.

۶. راهنمایی برای اجرای اقدامات اصلاحی:

مشاوران امنیتی بر اساس نتایج تستهای امنیتی، راهنمایی میدهند تا اقدامات اصلاحی لازم را برای بهبود امنیت اجرا کنند. این شامل تعیین اولویت اقدامات، پیادهسازی تغییرات امنیتی، و اجرای آموزشهای لازم برای پرسنل مرتبط است.

۷. پشتیبانی پس از تست:

مشاوران امنیتی معمولاً پس از ارائه گزارش و توصیهها، به شرکتها در فرآیند پیادهسازی اقدامات اصلاحی و پشتیبانی بعد از تست کمک میکنند. این شامل پاسخگویی به سوالات فنی، ارائه راهنماییهای دقیق، و مانیتورینگ برای اطمینان از اثربخشی اقدامات امنیتی است.

نقش مشاوره در تستهای امنیتی از اهمیت بسزایی برخوردار است زیرا به شرکتها کمک میکند تا با استفاده از بهترین روشها و ابزارهای موجود، به بهبود امنیت سیستمها و جلوگیری از حملات سایبری بپردازند. با تجربه و دانش گستردهای که مشاوران امنیتی دارند، اجرای تستهای امنیتی به شکل مؤثرتر و با کیفیتتر انجام میشود که در نهایت به کاهش ریسکهای امنیتی و حفاظت بهتر از داراییهای اطلاعاتی سازمان کمک میکند.

تستهای امنیتی یکی از ابزارهای مهم در دسترس سازمانها برای حفظ امنیت سایبری و پیشگیری از حملات سایبری هستند. با انجام منظم تستهای امنیتی و استفاده از خدمات مشاوره متخصص، سازمانها میتوانند به بهبود پایدار امنیت اطلاعات و سیستمهای خود دست یابند و از دیدگاه امنیتی مقاومتر شوند.

امیدوارم این مطلب برای شما مفید و کامل باشد. در صورت داشتن سوال یا نیاز به اطلاعات بیشتر، با من در تماس باشید.